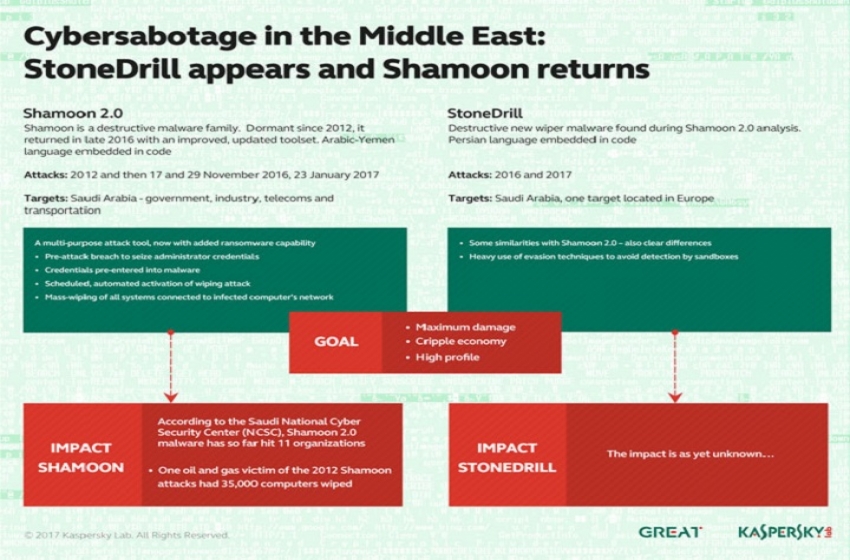

أعلنت شركة كاسبرسكي لاب عن اكتشاف برمجية خبيثة جديدة ومتطورة تتسبب في مسح و إتلاف البيانات، أطلق عليها اسم StoneDrill، استخدمت لشن هجمات مركزة نحو أهداف في منطقة الشرق الأوسط وفي أوروبا.

Shamoon.jpg

وقالت كاسبرسكي لاب إن فريق الأبحاث والتحليلات العالمي التابع لها قد رصد طريقة عمل برمجية StoneDrill، حيث تعمل -شأنها شأن البرمجية الخبيثة الأخرى سيئة السمعة Shamoon على إتلاف كل المحتوى المخزن على جهاز الكمبيوتر المصاب.

وأكد فريق أبحاث كاسبرسكي لاب أن البرمجية الخبيثة المكتشفة مؤخرًا مزودة بتقنيات متقدمة لمكافحة التتبع، ومدعمة بوسائل للتجسس في ترسانتها الهجومية، وأنه رغم تصميم نمط هجومها على غرار برمجية Shamoon 2.0 الخبيثة إلا أنها تختلف عنها إلى حد كبير وتفوقها تطورا.

وأشارت كاسبرسكي لاب إلى أنه ما زالت لم تكشف كيفية دس ونشر برمجية StoneDrill الخبيثة، إلا أنها بمجرد وصول البرمجية إلى الجهاز المصاب، تقوم بالولوج إلى ذاكرة المتصفح المفضل للمستخدم. وخلال هذه المرحلة، تستخدم اثنتين من التقنيات المتطورة المضادة للمحاكاة بهدف تضليل الحلول الأمنية المثبتة على جهاز الضحية. ومن ثم تبدأ البرمجية الخبيثة بتدمير ملفات #القرص_الصلب للكمبيوتر.

وتم حتى الآن تحديد اثنين على الأقل من أهداف برمجية StoneDrill المدمرة للبيانات، أحدهما يقع في الشرق الأوسط والآخر في أوروبا.

ويهدف تحصين منظومات المؤسسات من هذه الهجمات تنصح كاسبرسكي لاب باجراء ما يلي:

Shamoon.jpg

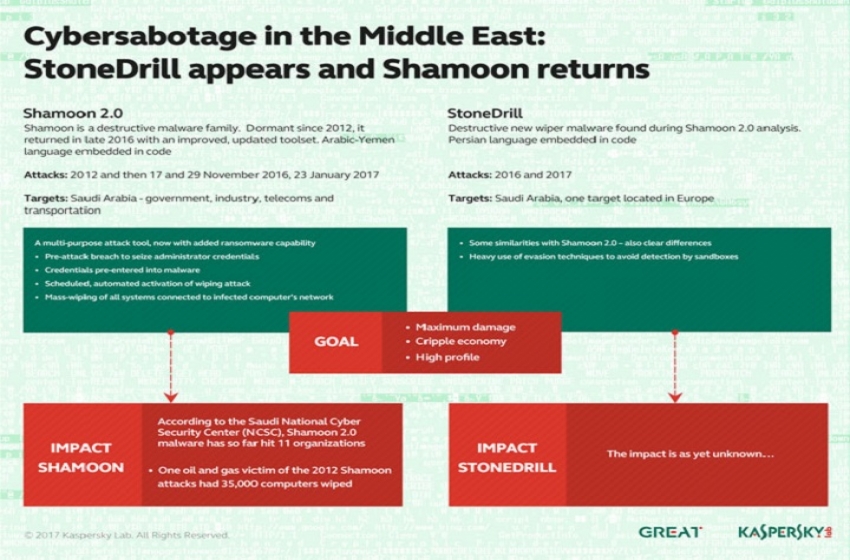

وقالت كاسبرسكي لاب إن فريق الأبحاث والتحليلات العالمي التابع لها قد رصد طريقة عمل برمجية StoneDrill، حيث تعمل -شأنها شأن البرمجية الخبيثة الأخرى سيئة السمعة Shamoon على إتلاف كل المحتوى المخزن على جهاز الكمبيوتر المصاب.

وأكد فريق أبحاث كاسبرسكي لاب أن البرمجية الخبيثة المكتشفة مؤخرًا مزودة بتقنيات متقدمة لمكافحة التتبع، ومدعمة بوسائل للتجسس في ترسانتها الهجومية، وأنه رغم تصميم نمط هجومها على غرار برمجية Shamoon 2.0 الخبيثة إلا أنها تختلف عنها إلى حد كبير وتفوقها تطورا.

وأشارت كاسبرسكي لاب إلى أنه ما زالت لم تكشف كيفية دس ونشر برمجية StoneDrill الخبيثة، إلا أنها بمجرد وصول البرمجية إلى الجهاز المصاب، تقوم بالولوج إلى ذاكرة المتصفح المفضل للمستخدم. وخلال هذه المرحلة، تستخدم اثنتين من التقنيات المتطورة المضادة للمحاكاة بهدف تضليل الحلول الأمنية المثبتة على جهاز الضحية. ومن ثم تبدأ البرمجية الخبيثة بتدمير ملفات #القرص_الصلب للكمبيوتر.

وتم حتى الآن تحديد اثنين على الأقل من أهداف برمجية StoneDrill المدمرة للبيانات، أحدهما يقع في الشرق الأوسط والآخر في أوروبا.

ويهدف تحصين منظومات المؤسسات من هذه الهجمات تنصح كاسبرسكي لاب باجراء ما يلي:

- اجراء تقييم لادارة الشبكة (مثلا التدقيق الأمني، الولوج الختبارات تحليل الثغرات) للتعرف على الثغرات الأمنية وازالتها. مراجعة قواعد وسياسات الحماية للزبائن الخارجيين والوسيط الثالث في حال امتلاكهم لصلاحية الدخول المباشر على شبكة الإدارة.

- الاستعانة بخبراء متخصصين في مجال امن الشبكات من ذوي الخبرة والموثوقية للمساعدة على التنبؤ بالهجمات المستقبلية على البنية التحتية للمؤسسة. وتنصح كاسبرسكي لاب بالاستعانة بفريقها المتخصص في الاستجابة عند حالات الطوارئ Kaspersky Lab’s ICS CERT، الذي يقدم في بعض الحالات الاستشارة المجانية.

- تدريب موظفي المؤسسة ، وخاصة موظفي قسم العمليات والمهندسين وتحفيزهم للتنبه ووعي حالة الهجمات على الشبكة واحدث المخاطر والتهديدات في عالم الامن الالكتروني.

- توفير الحماية الداخلية والخارجية للشبكة. استراتيجية الحماية الفعالة من الهجمات الالكترونية تبنى على تخصيص الموارد الكافية لاكتشاف الهجمات والاستجابة عند حالات الطوارئ من اجل سد أي ثغرة امنية قبل بلوغها مراحل متقدمة ومدمرة للمنظومات الحيوية للمؤسسة.

- تقييم وسائل وأساليب الحماية الامنية للشبكات المتقدمة والتي تشمل ضمنا مسح امني لمديري الشبكات والعاملين على مراقبتها لزيادة لحماية الأمنية الاجمالية ولخفض احتمالات نجاح أي هجوم معادي على الشبكة.